在云计算、微服务与5G时代,网络的高性能、可观测性与安全性变得至关重要。传统Linux内核网络协议栈虽然功能完善,但其固定且庞大的代码路径,在处理高速数据包时往往成为性能瓶颈,且难以实现灵活、动态的策略控制。为了突破这些限制,两项革命性的Linux内核技术——eBPF(extended Berkeley Packet Filter)与XDP(eXpress Data Path)应运而生,它们正成为构建下一代网络服务的核心基石。

eBPF:内核的“虚拟机”与可编程性革命

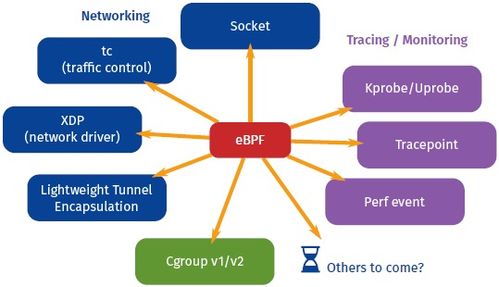

eBPF并非一个全新的概念,它源于经典的BPF(伯克利包过滤器),但其能力已从简单的包过滤扩展到成为一个通用、安全、高性能的内核虚拟机。其核心思想是允许用户编写小程序,在无需修改内核源码或加载内核模块的情况下,安全地注入到内核的各个关键点(如网络、跟踪、安全)执行。

技术特点:

1. 安全与验证:所有eBPF程序在加载前都需通过内核验证器的严格检查,确保其不会导致内核崩溃或陷入死循环,从根本上保证了内核的稳定性。

2. 即时编译(JIT):eBPF字节码在加载后可被编译为本地机器码,执行效率接近原生内核代码。

3. 丰富的挂钩点:程序可以附着在多种内核事件上,如网络数据包到达(XDP、TC)、系统调用、函数入口/出口、跟踪点等。

4. 共享数据结构:通过eBPF映射(Map),用户空间和内核空间的eBPF程序可以高效地共享和交换数据。

网络应用场景:

- 高级流量监控与采样:实现低开销的深度包检测、流量统计和实时拓扑发现。

- 负载均衡与代理:用户态程序(如Cilium)利用eBPF实现高效的Kubernetes服务负载均衡,替代传统的kube-proxy iptables模式。

- 安全策略执行:基于容器标识(而非IP地址)实施精细的网络防火墙和访问控制策略。

XDP:极速数据路径

eBPF为网络可编程性提供了基础,而XDP则是其在网络数据面性能优化上的“杀手级”应用。XDP在网卡驱动层(或通用接收GRO层)为每个数据包提供了一个最早可能的、高性能的处理钩子。

工作原理:当一个数据包到达网卡时,在内核分配sk_buff数据结构、进行复杂协议处理之前,XDP程序便被触发执行。程序可以直接操作原始数据包数据,并快速做出裁决:丢弃(DROP)、转发(TX)、重定向到其他CPU或网卡(REDIRECT),或允许上送到内核协议栈继续处理(PASS)。

核心优势:

1. 极致性能:处理位置最早,避免了内核协议栈的大部分开销。在高速场景下,单核处理能力可达数百万PPS,是传统方式的数倍甚至数十倍。

2. 内核旁路(可选):对于DDos防御、负载均衡等场景,恶意或需要转发的流量在驱动层就被处理,完全不经由内核协议栈,极大节省了CPU资源。

3. 与eBPF完美结合:XDP程序本身就是用eBPF编写的,继承了其安全、高效、可编程的特性。

网络应用场景:

- DDoS防御:在数据入口处识别并丢弃攻击流量,保护后端服务。

- 软件定义路由与负载均衡:实现四层负载均衡器(如Facebook的Katran),性能远超传统方案。

- 高速包处理与转发:构建用户态网络功能(如路由器、防火墙)的数据平面。

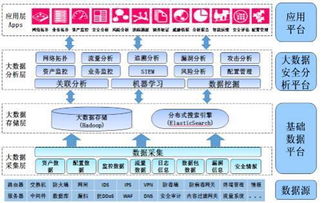

eBPF + XDP:协同构建现代网络服务

eBPF与XDP的结合,为云原生和电信网络提供了前所未有的灵活性与性能。一个典型的架构是:

- 数据平面(XDP):在驱动层处理高性能、简单的转发、过滤和计数任务。

- 控制平面(用户态eBPF程序管理):通过eBPF映射,动态地向XDP程序下发策略和规则,或收集其统计数据。

- 观测平面(eBPF跟踪程序):利用其他eBPF挂钩点,全方位监控网络栈的健康状况、延迟和异常。

这种架构使得网络功能能够从笨重、静态的内核模块,转变为轻量、动态、可即时加载卸载的“微服务”。以Cilium、Calico为代表的云原生网络方案已深度依赖eBPF和XDP,为大规模容器集群提供了高性能、高可观测性的网络连接与安全策略。

挑战与未来展望

eBPF和XDP的发展也面临挑战,如需要较新的内核版本(通常>=4.8)、不同厂商网卡对XDP的支持度不一、以及开发者需要学习新的编程范式等。其社区生态蓬勃发展,工具链(如BCC、bpftrace、libbpf)日益完善,正吸引着越来越多的开发者和企业。

随着内核功能的持续增强(如TCP拥塞控制、套接字处理的eBPF挂钩),以及硬件卸载(如网卡直接执行eBPF程序)技术的探索,eBPF和XDP有望进一步模糊内核与用户态、软件与硬件的边界,持续推动Linux网络乃至整个系统技术栈的创新与进化。它们不仅是网络新技术的基石,更是操作系统可编程性未来的重要方向。